Technical documentation

发布日期:2023-11-02 浏览次数:3104 来源:岳亿

思科安全CCIE Security网络安全培训-ASA 基本引入-WOLFLAB岳亿

关注WOLF-LAB网络技术实验室,了解思科安全CCIE Security网络安全课程!

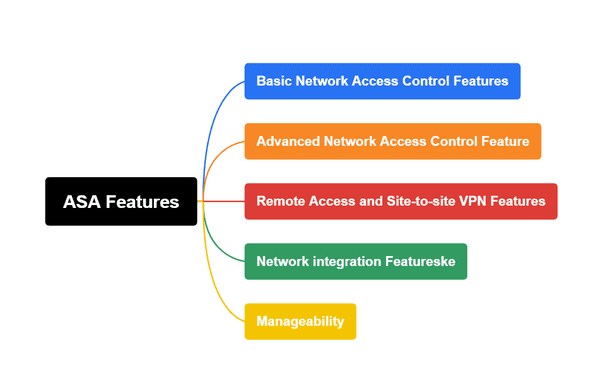

一、 概述:

ASA 由 Cisco PIX + Cisco VPN3000 两款设备融合升级后的产品,带有应用层监控和控制的状态化/包过滤防火墙,支持丰富 NAT 功能、VPN 功能,拥有多种部署方式以及冗余技术;部分型号支持供集成入侵防御系统 (IPS)模块或集成内容安全和控制(CSC)模块。

二、 基本网络访问控制:

1. 精细的系统和会话审计(各类表项);

2. 基于用户的访问控制;

3. 基于协议的访问控制;

4. 基于 IP 地址的访问控制;

5. 基于 ACL 实现基本网络访问控制;

三、 高级网络访问控制:

1. 自动低于探测攻击;

2. 自动过滤僵尸网络流量;

3. 阻止 SYN 泛洪攻击;

4. 基于归类实现 URL 访问控制;

5. 解密并监控特殊协议流量;

6. TCP 包头的规范化处理;

7. 集成协议和应用程序检查引擎,可检查 4-7 层的数据流量;

8. 入侵防御系统功能模块(SSM):

功能齐全的入侵防御系统(IPS),包括防御威胁、程序漏洞、系统漏洞、定向攻击、蠕虫病毒和其他恶意软件(AIP-SSM);

9. 内容安全与控制功能(CSC)模块:

强大的内容安全服务,包括 URL 过滤、反钓鱼网站、反垃圾邮件、反间谍软件以及使用趋势科技技术的内容过滤(CSC-SSM);

10. 基于模块化的安全策略架构(MPF)实现高级网络访问控制;

四、 VPN功能:

1. 站点到站点 IPsec VPN;

2. 远程接入 IPsec VPN;

3. 客户端模式 SSL VPN(Secure Sockets Layer);

4. 无客户端模式 SSL VPN;

5. 瘦客户端模式 SSL VPN;

1) ASA 不支持 GRE Tunnel,所以不支持需要 GRE Tunnel 来实现的变种 IPsec VPN;

2) ASA 不支持 GDOI,所以不支持需要 GDOI 来实现的 GET VPN;

3) ASA 更适合部署远程接入 VPN,对于 站点到站点场景路由器更适合;

五、 网络集成特性:

1. 丰富的 NAT 支持;

2. DDNS Client 支持;

3. PPPoE 支持;

4. DHCP Server/Client 支持;

5. IPv6 支持;

6. 组播支持;

7. WCCP 支持;

8. 动态路由协议、静态路由以及 SLA 支持;

9. 链路级冗余支持:

1) Portchannel(LACP);

2) Active/Standby 冗余接口;

10. 灵活的部署模式:

1) 路由模式:适合充当网络边界设备,需要考虑网络重新编址(默认);

2) 透明模式:将防火墙透明的部署到现有网络环境中,无需重新编址;

11. 设备级冗余支持:

1) Failover:将两个防火墙逻辑成一台防火墙,Active/Active 或 Active/Standby 两种模式确保网络冗余;

2) Cluster:将多个防火墙逻辑成一台防火墙 ;

3) 通过 Failover/Cluster 实现升级维护不造成网络瘫痪;

12. 子墙/虚拟防火墙:

在单个设备内运行多个子墙/虚拟防火墙,配合 Failover,确保冗余的同时还能实现负载均衡;

六、 可管理性:

1. 专用的带外管理接口;

2. 支持丰富的管理协议:

1) Telnet/SSH 支持;

2) SNMP 支持;

3) Syslog 支持;

3. AAA 管理支持;

4. ASDM 管理软件:

Cisco ASA 防火墙管理软件基于 JAVA 环境,使用 Https 协议通过 Adaptive Security Device Manager(ASDM)提供直观的单设备管理和监视服务,Cisco Security Manager 提供企业级的多设备管理服务(图形化界面网管);

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

关注WOLF-LAB网络技术实验室,了解思科安全CCIE Security网络安全培训课程