News

发布日期:2022-05-18 浏览次数:2056 来源:杨广成

CCIE安全学习传统IOS防火墙ZBF(Zone-Based policy Firewall)配置演示

WOLFLAB网络实验室,CCIE安全学习课程循环开班,联系客服获取免费资料

怎么参加CCIE培训:完整课程咨询,报名后参加理论学习,LAB阶段实验备考完成即可拿证。

CCIE培训周期:3~6个月根据自身基础而定。

传统IOS防火墙的劣势

1. 多条策略调用到多个接口的配置非常复杂

2. 策略执行的粒度过大,对进入接口所有流量都会执行相同策略

3. 状态化监控依赖于ACL

ZBF (Zone-Based policy Firewall)

允许路由器在人为划定的区域之间充当边界状态化防火墙

技术要点:

一个Zone是一个或一组接口的集合

每两个Zone定义成一个“Zone Pair”(区域对),这样才能在每两个Zone之间调用访问控制策略。

Zone间访问的规则是由Policy-map来规定的,默认deny any

Zone内的访问不受任何限制(单独一个Zone是没有控制意义的)

状态化包过滤(SPF statefull packet filter)实现双向流量的动态放行

支持AIC (Application inspection and control 应用程序监控控制)

使用C3PL语法配置(Cisco Common Classification Policy Language = MQC = MPF--modular policy framework)

12.4(6)T以上支持

配置思路:

1. 创建Zone

2. 将接口划入Zone

3. 在两个Zone之间形成关联(带方向)

4. 对特定流量归类

5. 制定策略行为

6. 将策略调用到Zone pair

实验步骤:

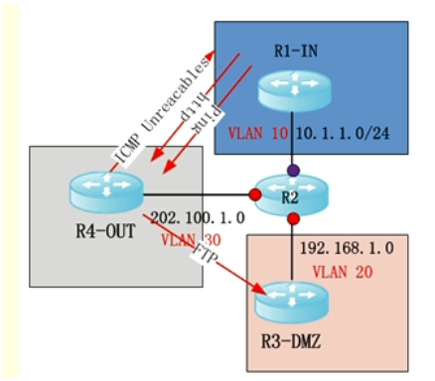

R2做ZBF (R4-R3 FTP可替换成telnet)

(1)基本配置,路由配置略

(2)创建Zone

zone security INSIDE

zone security DMZ

zone security OUTSIDE

show zone security

(2)接口划入zone

int xx

zone-member security XX

show zone security //现在可以看到接口和zone的归属了

(3)定义Zone Pair关系 (现在有三个Zone,最多可以定义出6个Zone pair)

zone-pair security IN-TO-OUT source INSIDE destination OUTSIDE

zone-pair security OUT-TO-IN source OUTSIDE destination INSIDE

zone-pair security OUT-TO-DMZ source OUTSIDE destination DMZ

show zone-pair security //可以看到现在service-policy not configured

(4)对特定流量归类 ——穿插class-map介绍

Class-map注意点:

match-any | match-all 的意义

match protocol xxx //show port-map (PAM port application mapping)

ip access-list extended IN-TO-OUT-ACL

permit tcp 10.1.1.0 0.0.0.255 any eq www

permit icmp 10.1.1.0 0.0.0.255 any

ip access-list extended OUT-TO-DMZ-ACL

permit ip any host 192.168.1.1 //故意不写成tcp telnet, 后面用与条件实现

ip access-list extended OUT-TO-IN-ACL

permit icmp any 10.1.1.0 0.0.0.255

class-map type inspect match-all IN-TO-OUT-C

match access-group name IN-TO-OUT-ACL //记得加name

class-map type inspect match-all OUT-TO-IN-C

match access-group name OUT-TO-IN-ACL

class-map type inspect match-all OUT-TO-DMZ-C

match access-group name OUT-TO-DMZ-ACL

match protocol telnet

CCIE安全学习课程循环开班,联系网站客服预约免费试听