News

发布日期:2023-09-26 浏览次数:1351 来源:WOLF-LAB杨广成

思科认证CCNA Security安全课程学习IOS防火墙总结归纳含示例实验

思科认证CCNA Security安全课程预约试听联系WOLF-LAB网络技术实验室

在一些小规模网络,业务吞吐量不大的场合,路由器也可充当防火墙,实现ASA的绝大多数

功能(但性能无法和ASA相提并论)。

经历过几代演进(访问控制列表---自反访问控制列表---CBAC---ZBF),现已比较成熟。我们重点介绍最新一代:

ZBF(Zone-Based Policy Firewall 基于区域策略的防火墙)

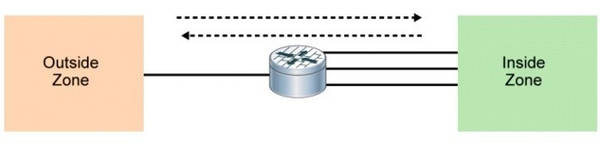

允许路由器在人为划定的区域之间充当状态化防火墙,根据策略放行流量

特点:

一个Zone(区域)是一个或多个接口的集合

每两个Zone定义成一个带方向的“Zone Pair”(区域对),调用部署区域间流量放行策略

Zone内访问不受限制;Zone间访问根据用户定义放行,默认全部阻止。

支持状态化包过滤,实现回程流量自动放行。

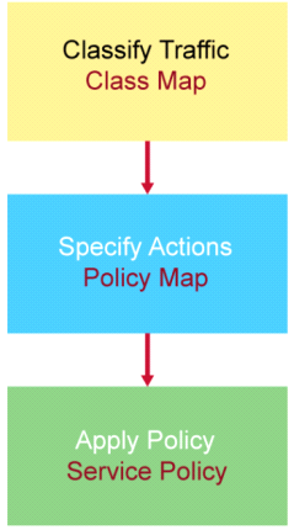

策略基于C3PL语法配置(Cisco Common Classification Policy Language = MQC =

MPF--modular policy framework)

(1)class-map定义流量对象

(2)policy-map定义对不同对象执行的行为

(3)service-policy调用策略

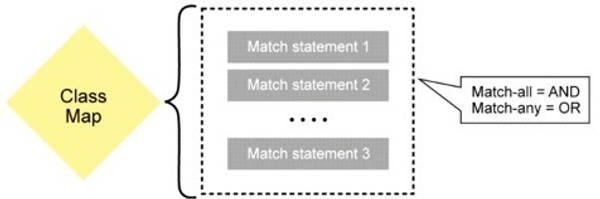

Class-map规则:

每个class-map可以通过match条件工具匹配流量,根据访问控制列表(三四层头部特征)或

其他方式。一个class-map还可以定义一条或多条match条件。条件之间可以定义成“或”关

系(match-any)也可以定义成“与”关系(match-all)——或关系表示只要有一条match满

足即可, 与关系表示所有match条件都要同时满足才行。

C3PL语法:

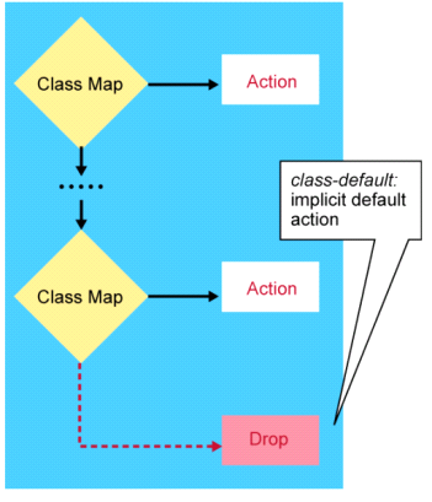

Policy-map规则:

根据配置顺序,从上到下匹配class-map,匹配到哪个class-map就执行哪个对应的行为,所有class-map都匹配不到的,落入“class-default”,执行默认的Drop行为。

可用的行为有四种:

(1)Inspect 放行并做状态化记录,自动放行回程流量

(2)Pass 放行,但不做状态化记录,回程流量需要另外放行

(3)Drop 丢弃

(4)Log 只能组合Drop行为使用, Drop同时产生日志

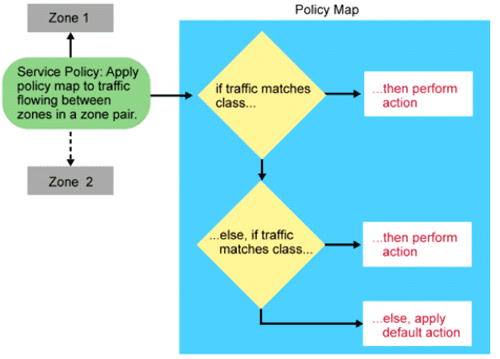

如下图:当流量从Zone1到Zone2试图穿越时,根据service policy指定的Policy-map进行按序匹配,如果流量特征能满足policy-map中的第一个class-map,则按对应行为执行,如果不能满足第一个class-map,再看能否满足第二个class-map,以此类推,如果所有class- map都不能匹配,也有一个隐含的class-default(默认类)能匹配到所有剩余流量,并执行

默认行为(Drop)

思科认证CCNA Security安全课程-配置步骤:

1. 创建Zone

2. 将接口划入Zone

3. 在两个Zone之间形成关联(带方向)

4. 对特定流量归类

5. 制定策略行为

6. 将策略调用到Zone pair

示例实验:

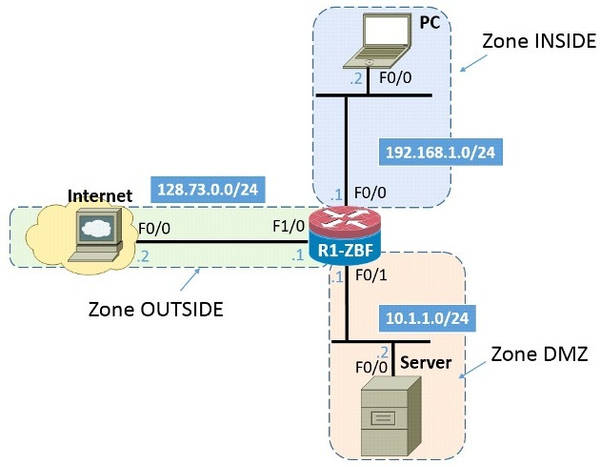

(1)按图配置地址

(2)INSIDE区域的PC允许所有流量访问OUTSIDE

(3)OUTSIDE区域只允许www流量访问DMZ里的服务器10.1.1.2

(4)INSIDE区域的PC可以telnet到DMZ里的服务器10.1.1.2

第一步:创建Zone R1(config)#zone security INSIDE R1(config-sec-zone)#exit

R1(config)#zone security DMZ R1(config-sec-zone)#exit R1(config)#zone security OUTSIDE R1(config-sec-zone)#exit

第二步:将接口划入Zone

R1(config)#int f0/0

R1(config-if)#zone-member security INSIDE

R1(config-if)#int f0/1

R1(config-if)#zone-member security DMZ R1(config-if)#int f1/0

R1(config-if)#zone-member security OUTSIDE

第三步:创建Zone-pair

R1(config)#zone-pair security IN-OUT source INSIDE destination OUTSIDE R1(config-sec-zone-pair)#exit

R1(config)#zone-pair security OUT-DMZ source OUTSIDE destination DMZ

R1(config-sec-zone-pair)#exit

R1(config)#zone-pair security IN-DMZ source INSIDE destination DMZ

R1(config-sec-zone-pair)#exit

第四步:创建放行策略

(1)定义访问控制列表匹配流量 R1(config)#ip access-list extended IN-OUT R1(config-ext-nacl)#permit ip any any R1(config-ext-nacl)#exit

R1(config)#ip access-list extended OUT-DMZ

R1(config-ext-nacl)#permit tcp any host 10.1.1.2 eq 80

R1(config-ext-nacl)#exit

R1(config)#ip access-list extended IN-DMZ

R1(config-ext-nacl)#permit tcp any host 10.1.1.2 eq 23

R1(config-ext-nacl)#exit

(2)将流量归类

R1(config)#class-map type inspect IN-OUT

R1(config-cmap)#match access-group name IN-OUT R1(config-cmap)#exit

R1(config)#class-map type inspect OUT-DMZ

R1(config-cmap)#match access-group name OUT-DMZ

R1(config-cmap)#exit

R1(config)#class-map type inspect IN-DMZ

R1(config-cmap)#match access-group name IN-DMZ R1(config-cmap)#exit

(3)对各类流量设置行为

R1(config)#policy-map type inspect IN-OUT R1(config-pmap)#class IN-OUT

R1(config-pmap-c)#inspect R1(config-pmap-c)#exit R1(config-pmap)#exit

R1(config)#policy-map type inspect OUT-DMZ R1(config-pmap)#class OUT-DMZ

R1(config-pmap-c)#inspect R1(config-pmap-c)#exit R1(config-pmap)#exit

R1(config)#policy-map type inspect IN-DMZ R1(config-pmap)#class IN-DMZ

R1(config-pmap-c)#inspect R1(config-pmap-c)#exit R1(config-pmap)#exit

(4)调用到zone-pair

R1(config)#zone-pair security IN-OUT

R1(config-sec-zone-pair)#service-policy type inspect IN-OUT R1(config-sec-zone-pair)#exit

R1(config)#zone-pair security OUT-DMZ

R1(config-sec-zone-pair)#service-policy type inspect OUT-DMZ R1(config-sec-zone-pair)#exit

R1(config)#zone-pair security IN-DMZ

R1(config-sec-zone-pair)#service-policy type inspect IN-DMZ R1(config-sec-zone-pair)#exit

思科认证CCNA Security安全课程咨询联系WOLF-LAB网络技术实验室https://www.wolf-lab.com/

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740