防火墙三层模式部署实验

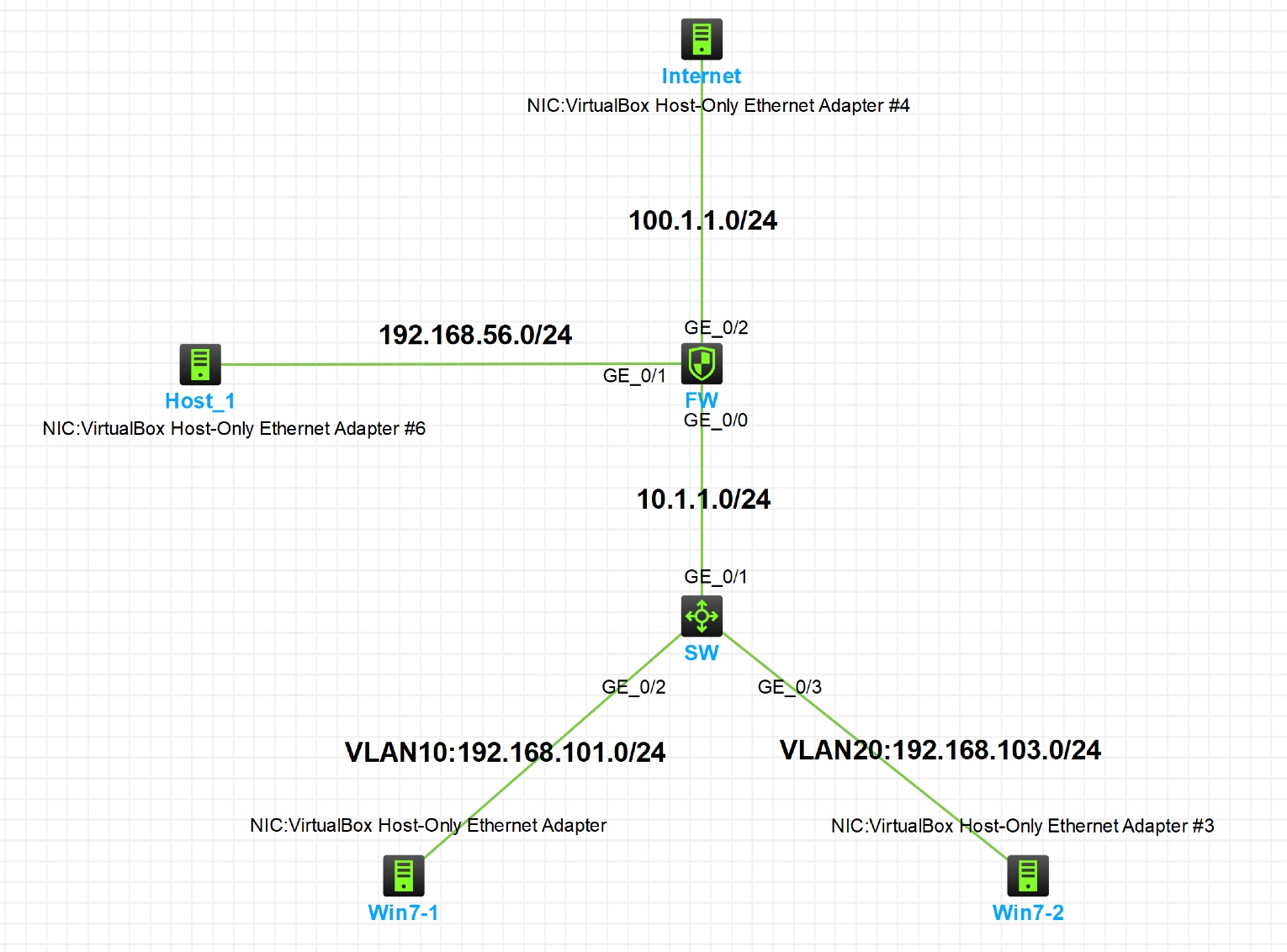

实验拓扑

注:此实验务必按照拓扑所示接口连接线缆,且运行前置环境中的 Win7-1、Win7-2、Windows Server 2003 三台虚拟机。防火墙内存务必配置为 2G 以上。实验步骤中防火墙的配置可在 “Web 控制台配置方法” 和 “命令行配置方法” 中任选一种。

实验需求

- SW 为核心交换机,连接 VLAN10 与 VLAN20 的 PC。FW 作为互联网出口设备路由模式部署。

- 按照图示划分 VLAN,并配置 IP 地址。

- 根据图示将防火墙内网口加入 Trust 区域,外网口加入 Untrust 区域。

- 配置静态路由使公司内网三层互通。

- 配置 NAPT,使 VLAN10 与 VLAN20 的 PC 以及防火墙可以访问互联网。

- 配置安全策略,放通内网 VLAN10 与 VLAN20 以及防火墙访问互联网的流量。

其他设备基础配置

交换机配置

步骤 1:在 SW 上创建 VLAN10、VLAN20 和 VLAN30,连接 PC 的接口加入各自 VLAN,连接 FW 的接口加入 VLAN30。

[SW]vlan 10 [SW-vlan10]port g1/0/2 [SW]vlan 20 [SW-vlan20]port g1/0/3 [SW]vlan 30 [SW-vlan20]port g1/0/1

按照图示配置各设备 IP 地址。

[SW]interface vlan 10[SW-Vlan-interface10]ip address 192.168.101.254 24[SW]interface Vlan-interface 20[SW-Vlan-interface20]ip address 192.168.103.254 24[SW]interface vlan 30[SW-Vlan-interface30]ip address 10.1.1.2 24

在 SW 上配置缺省路由,下一跳指向防火墙。

[SW]ip route-static 0.0.0.0 0 10.1.1.1

防火墙 Web 控制台配置方法

配置防火墙以登录 Web 控制台

步骤 1:配置防火墙管理口 IP 地址。(管理口默认地址 192.168.0.1/24)

[FW]interface g1/0/1[FW-GigabitEthernet1/0/1]ip address 192.168.56.2 24

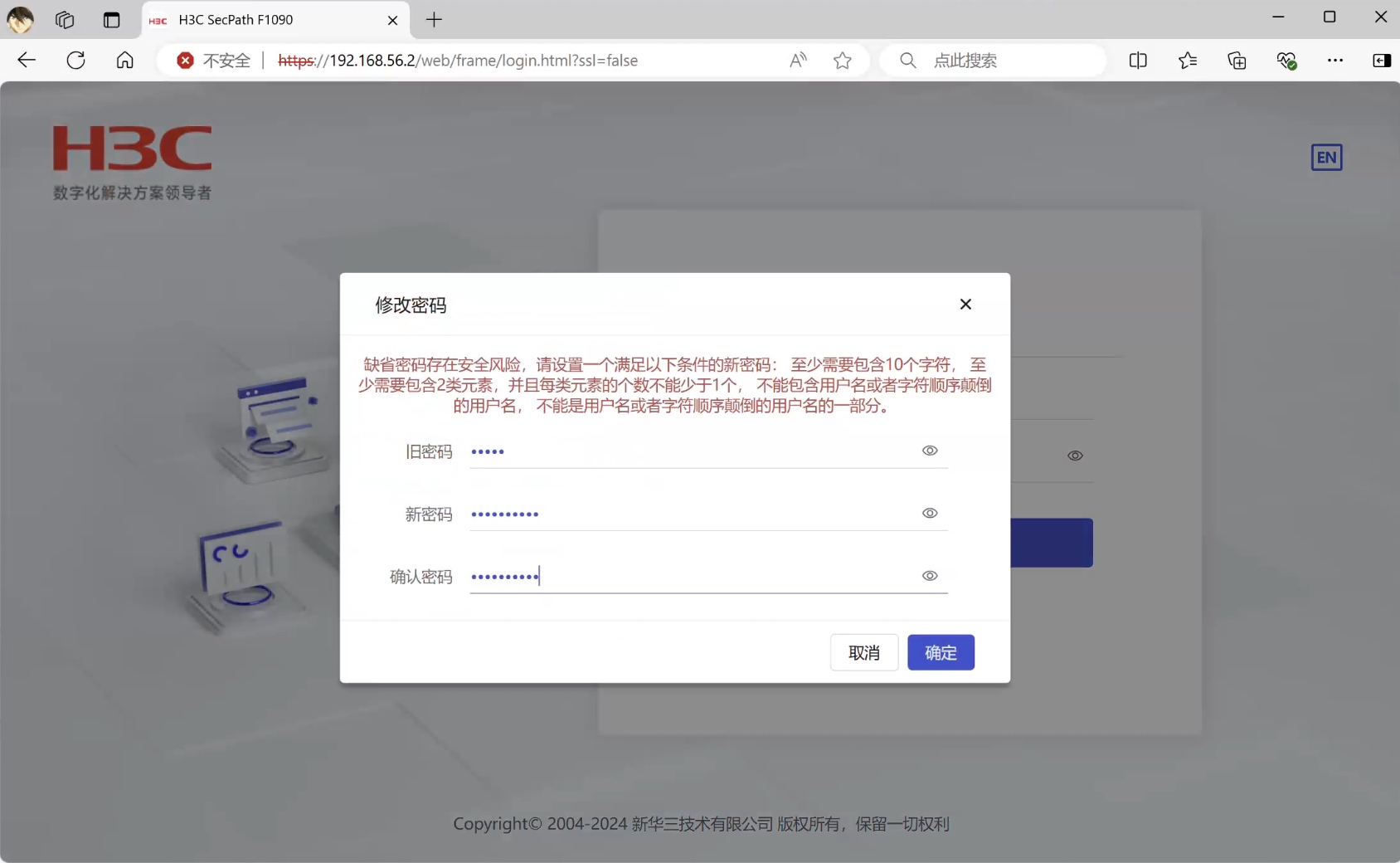

步骤 2:在浏览器访问 https://192.168.56.2 打开防火墙 Web 控制台(忽略证书告警),使用账户密码 admin/admin 登录。(首次登录会强制要求修改密码)

图 1-2

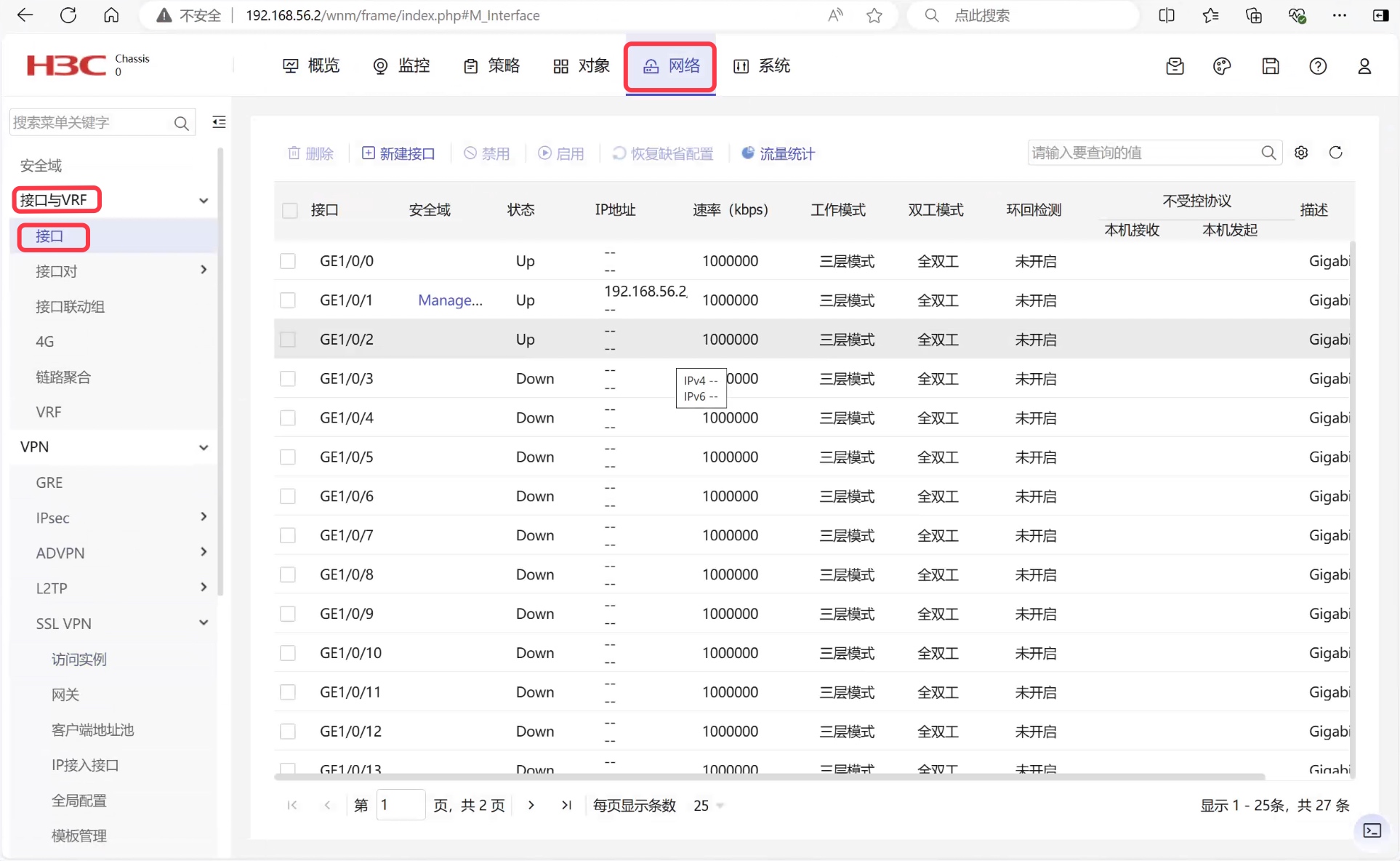

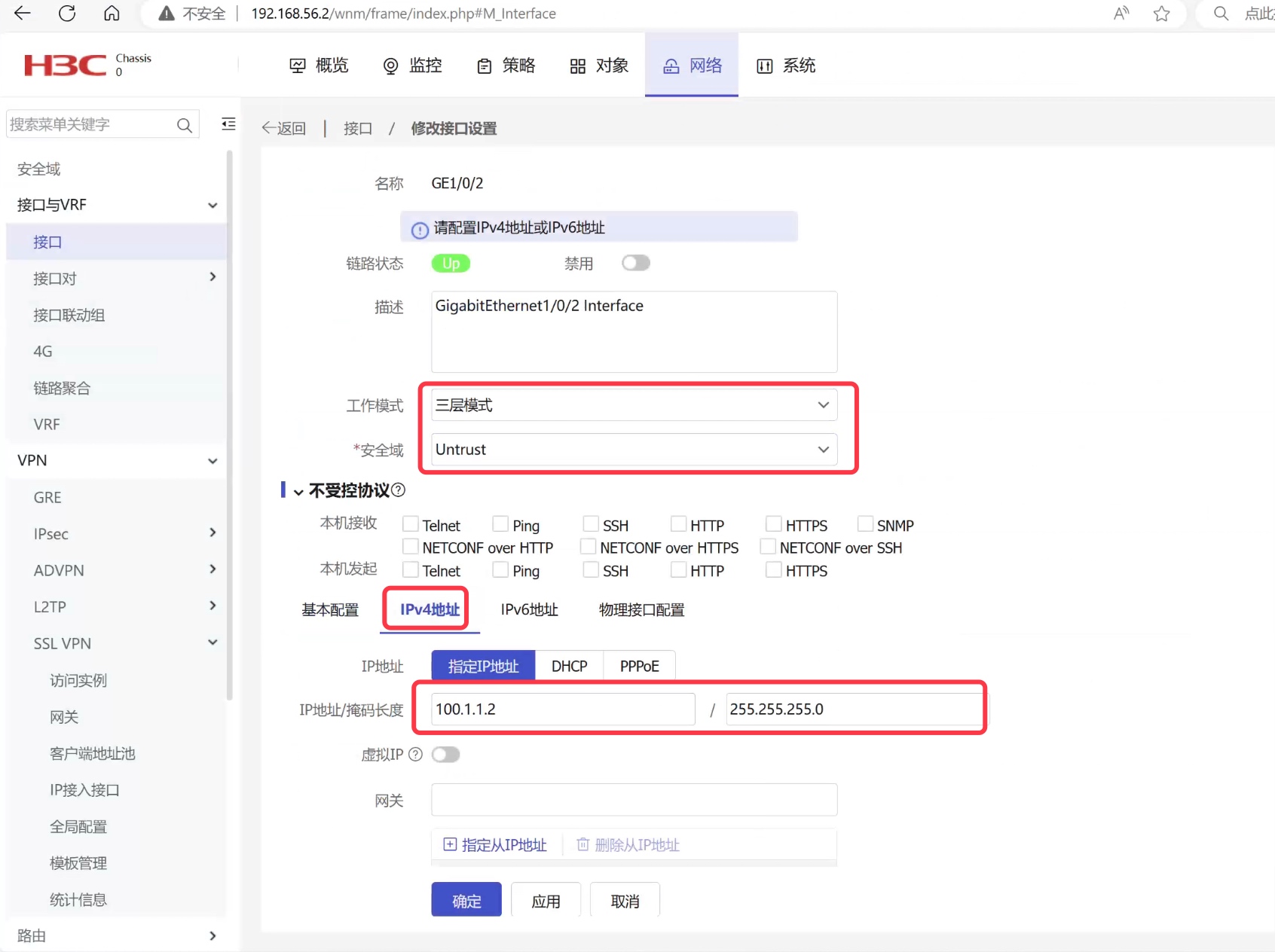

图 1-3 配置防火墙接口

步骤 1:在 Web 控制台中点击

网络-接口与 VRF-接口

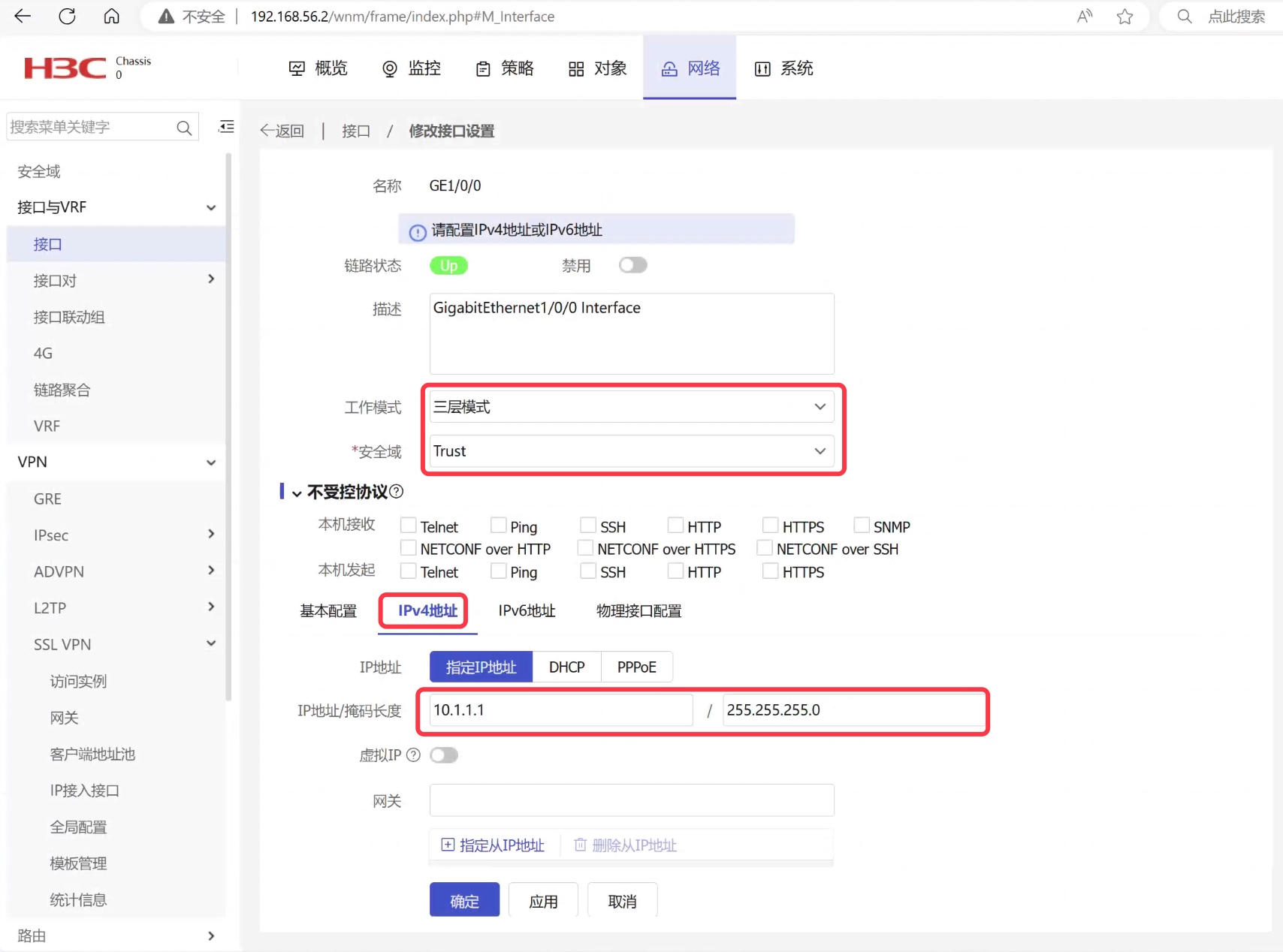

图 1-4 步骤 2:编辑 G1/0/0 口,加入到 Trust 区域,配置 IP 地址;编辑 G1/0/2 口,加入到 Untrust 区域,配置 IP 地址。

图 1-5

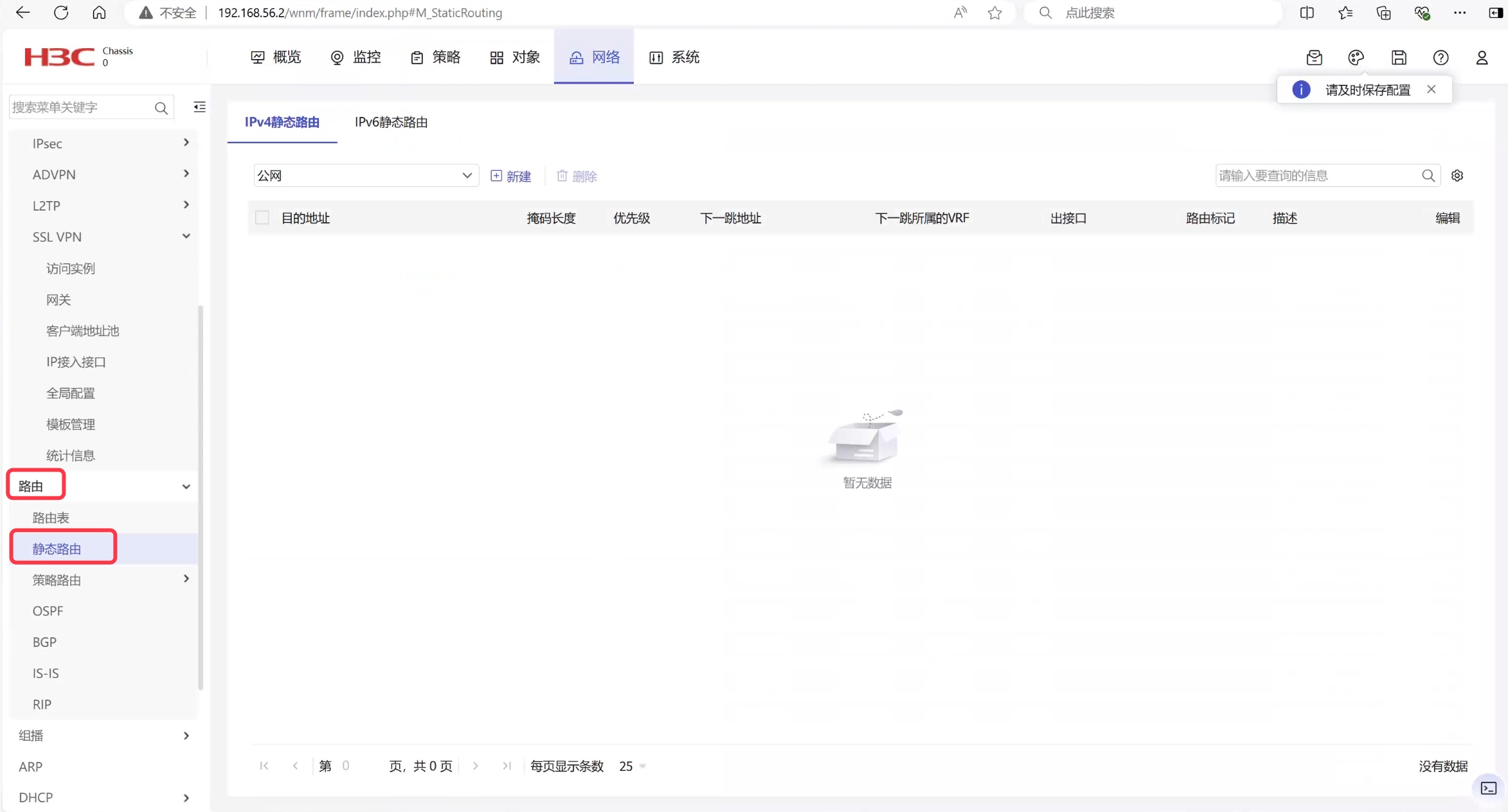

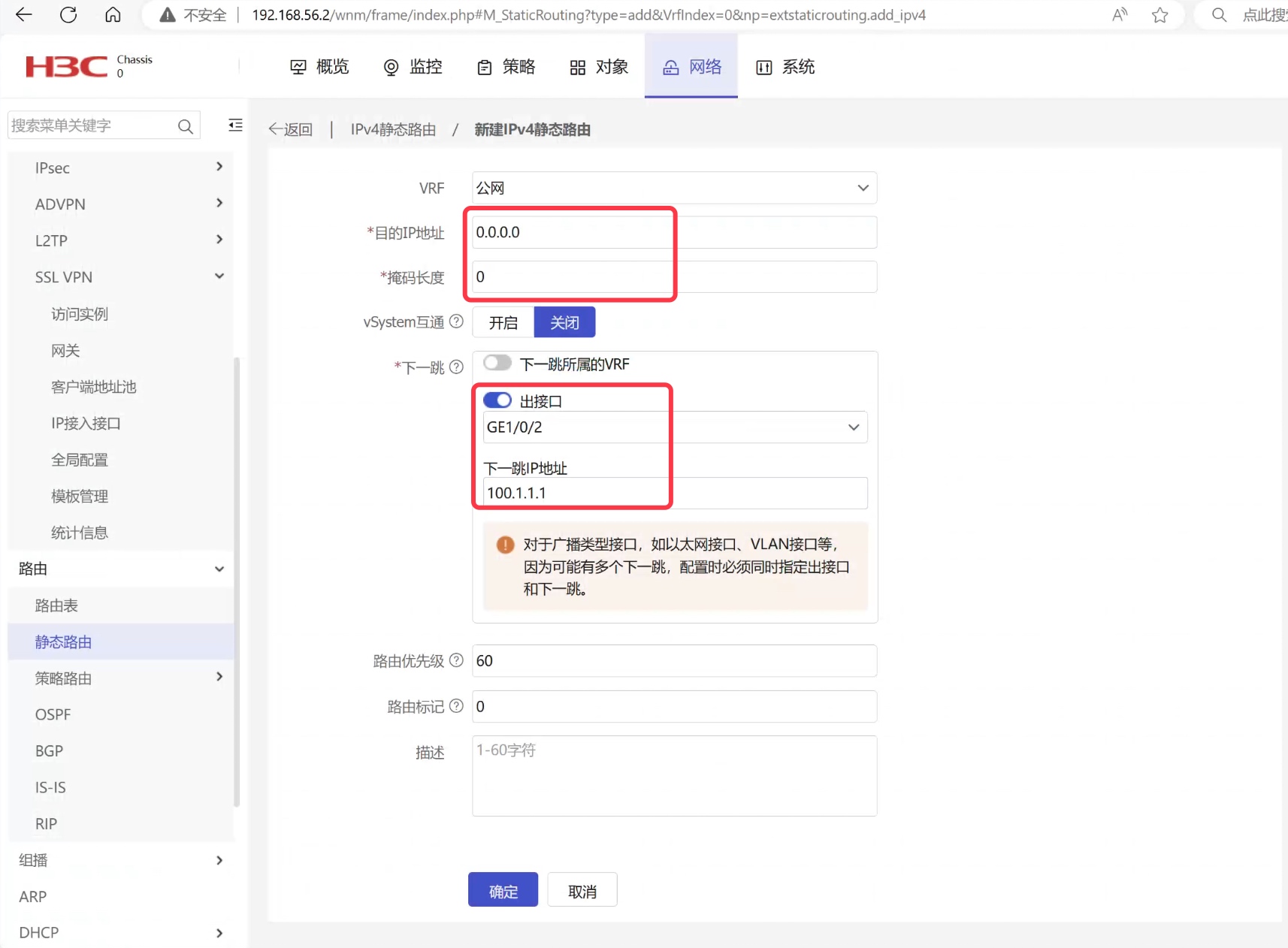

图 1-6 配置静态路由使内网三层互通

步骤 1:在 Web 控制台上点击

路由-静态路由

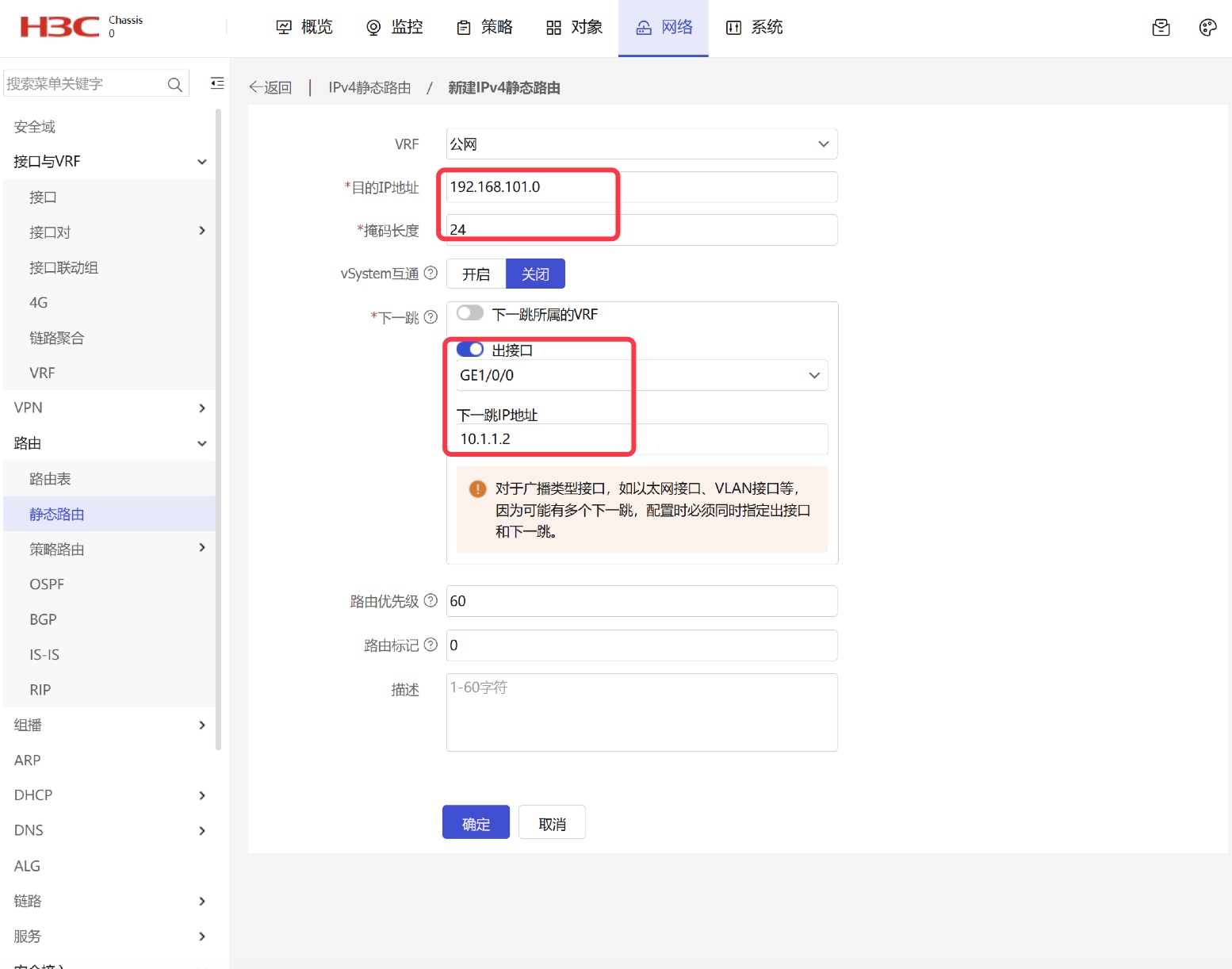

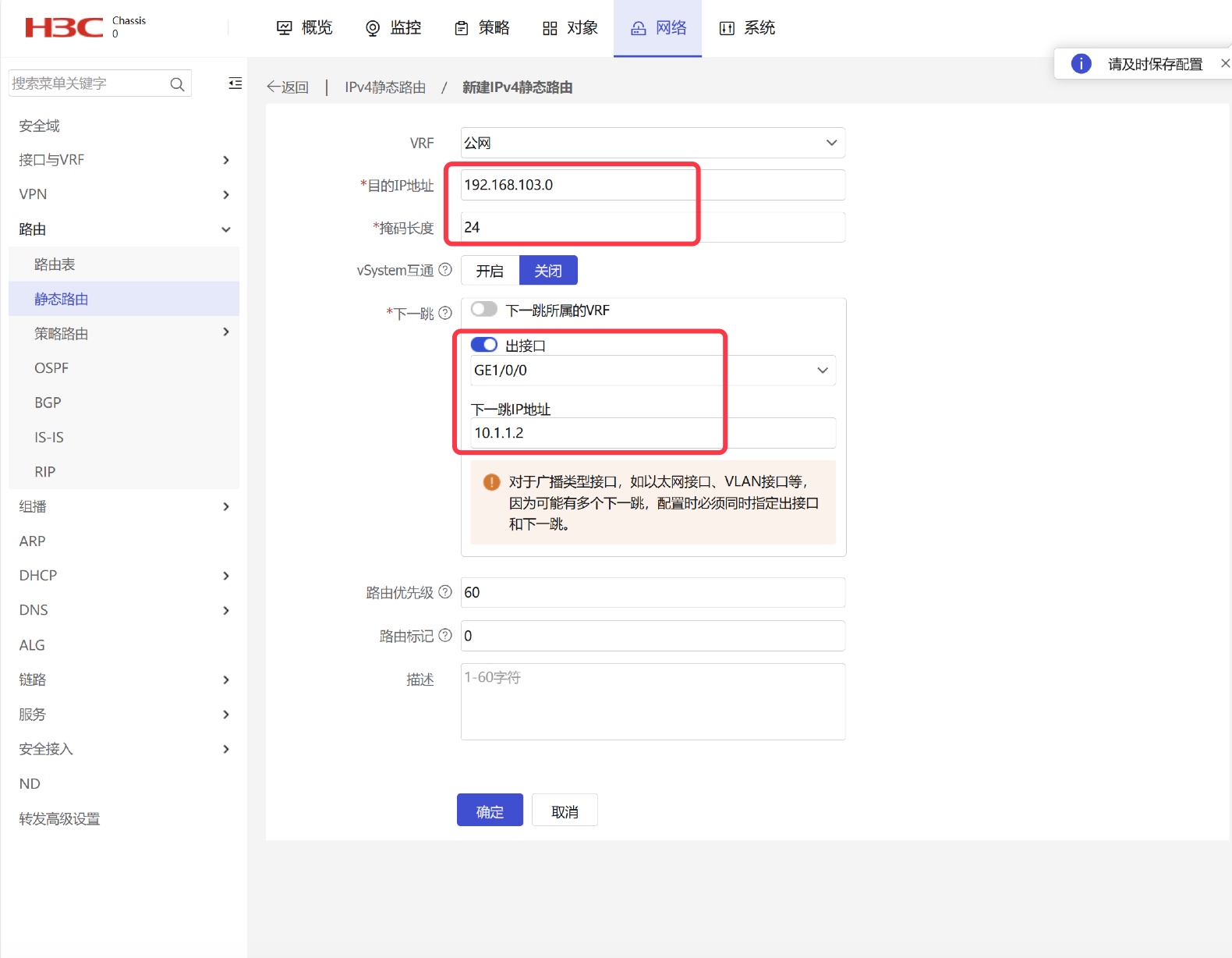

图 1-7 步骤 2:新建静态路由,配置去往 VLAN10、VLAN20 的静态路由以及缺省路由。

图 1-8

图 1-9

图 1-10 配置 NAPT,使 VLAN10 和 VLAN20 的主机可以访问互联网

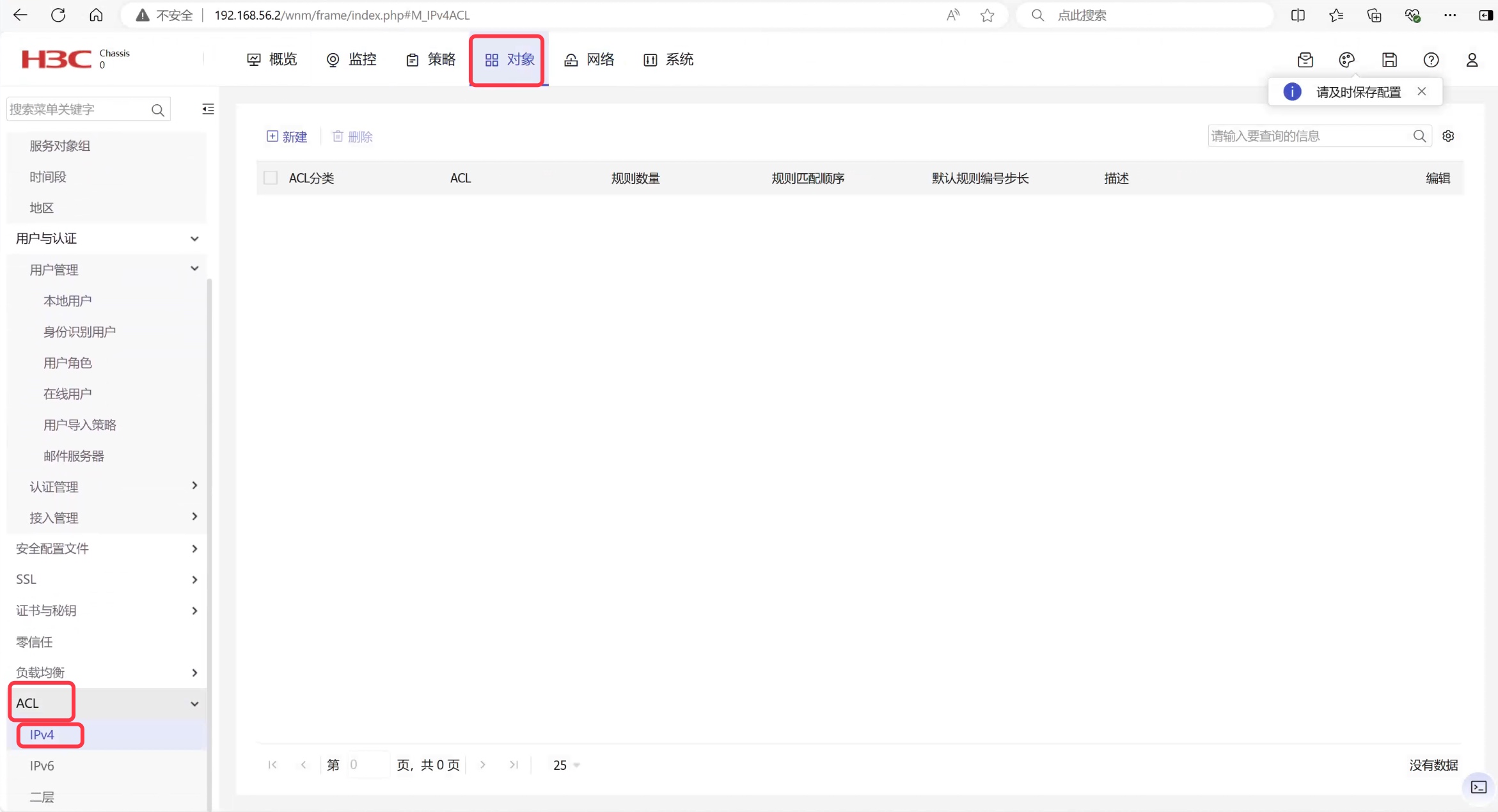

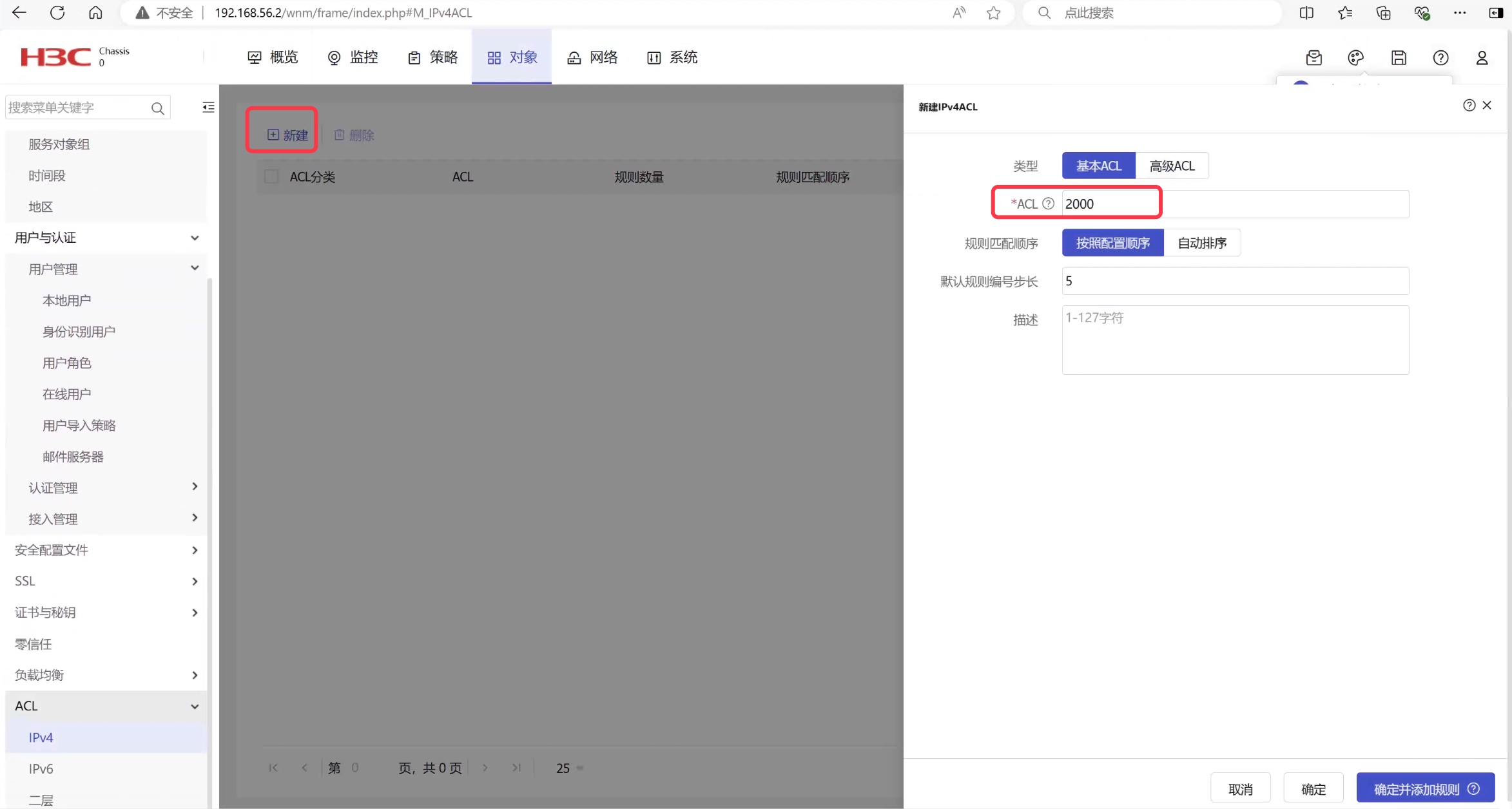

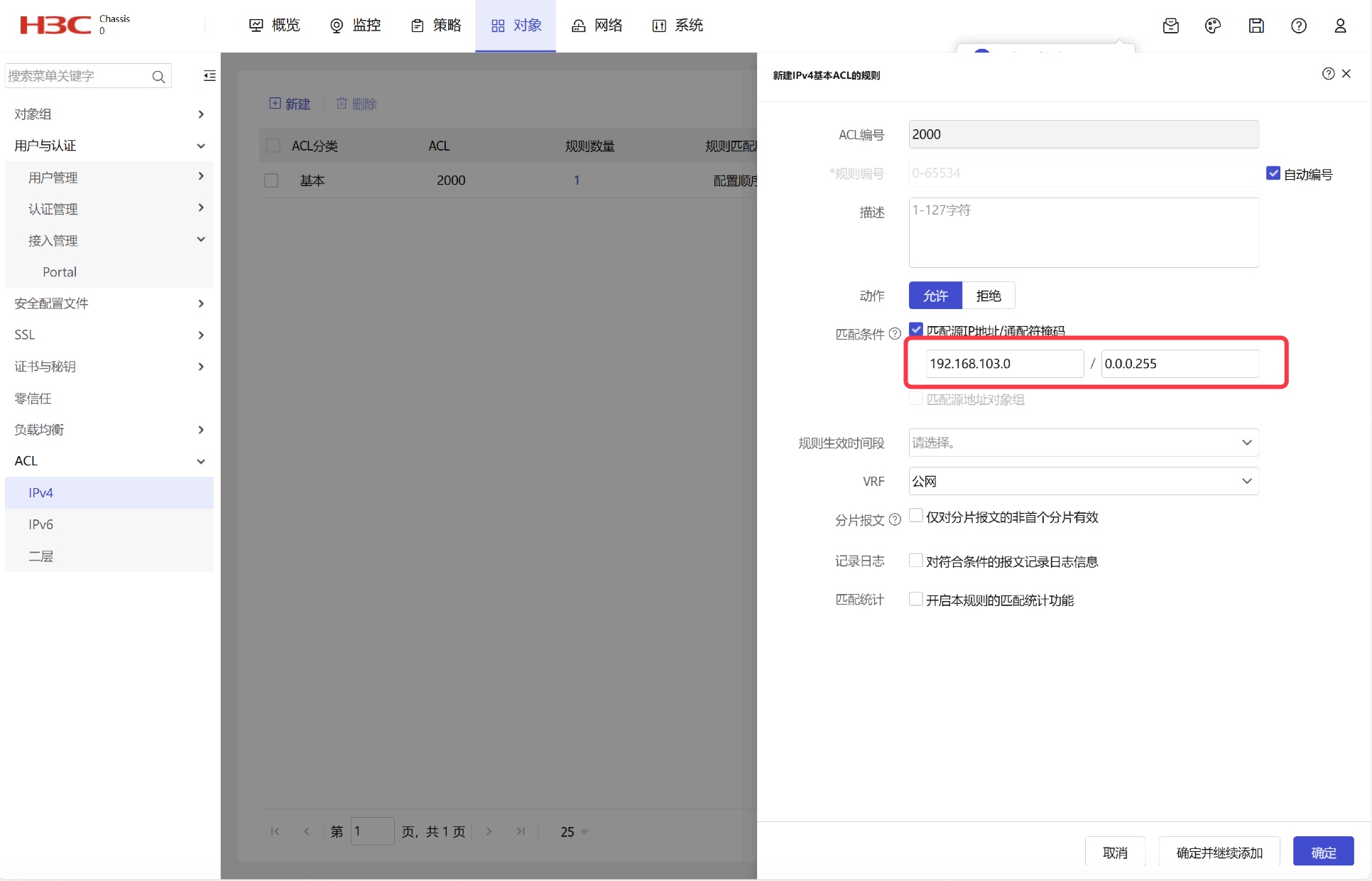

步骤 1:点击

对象-ACL-IPv4

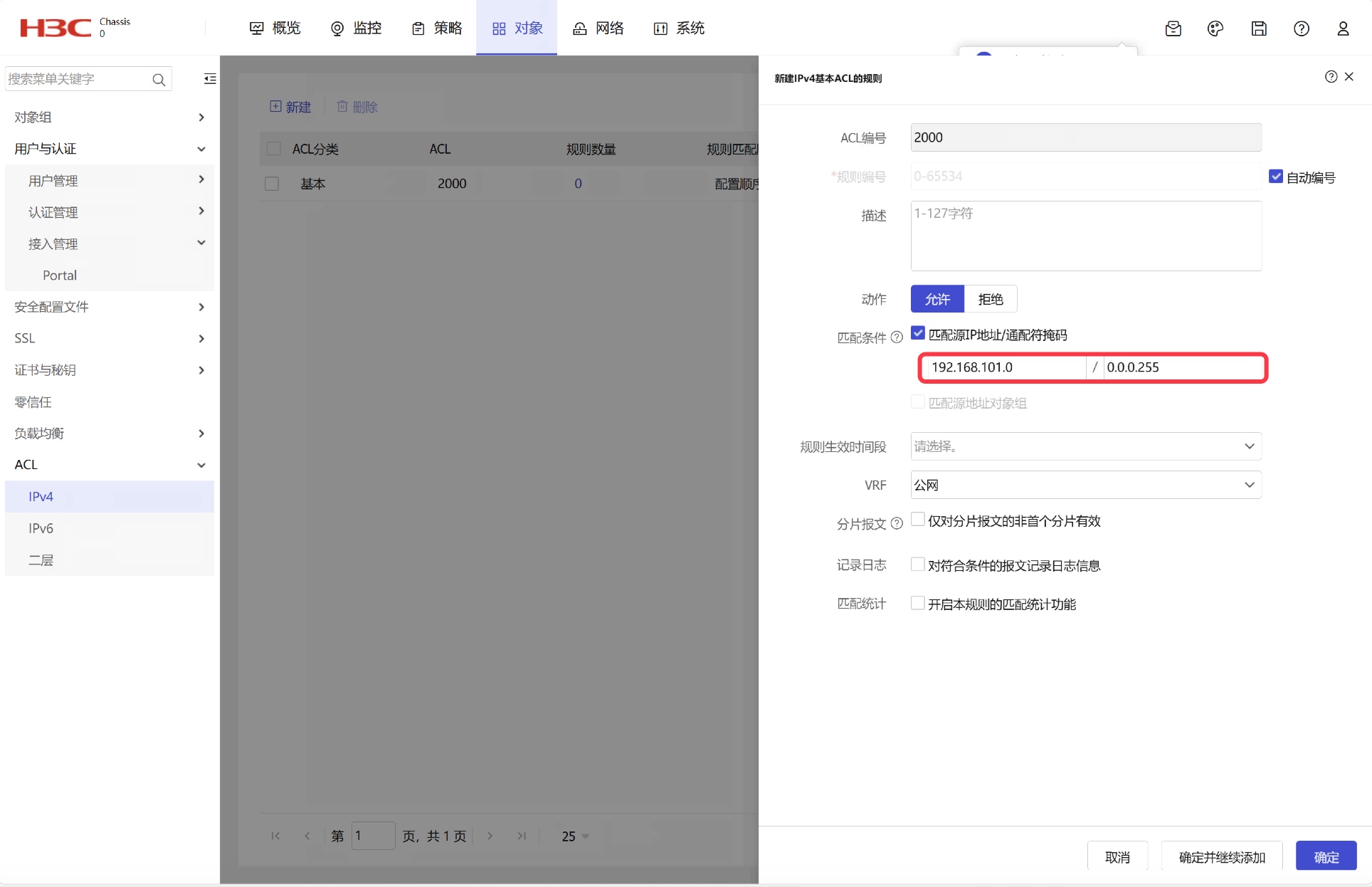

图 1-11 步骤 2:创建基本 ACL,增加两条规则分别匹配 192.168.1.0/24 网段与 192.168.2.0/24 网段。

图 1-12

图 1-13

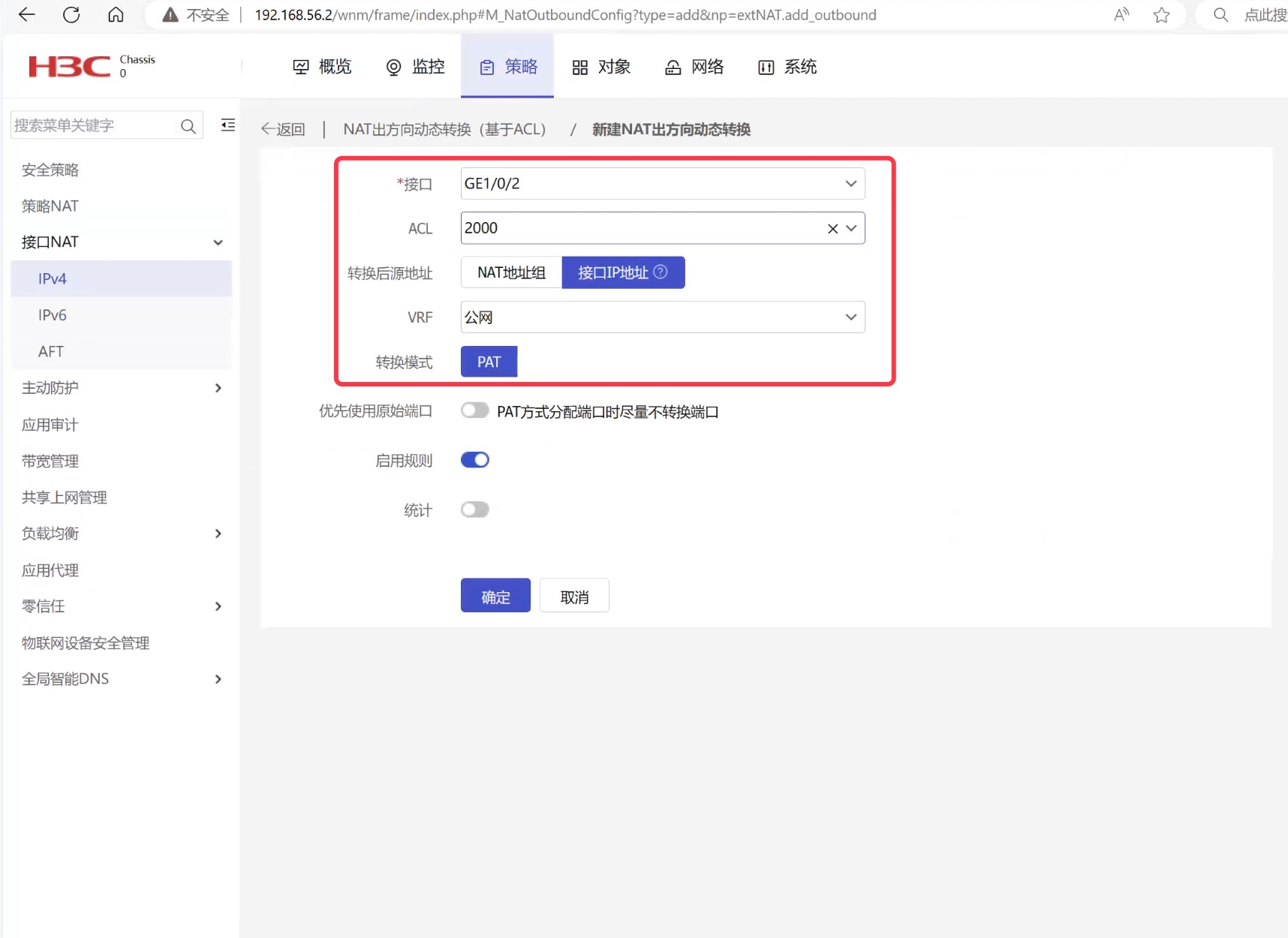

图 1-14 步骤 3:点击

策略-接口 NAT-IPv4

图 1-15 步骤 4:新建 NAT 出方向动态转换(基于 ACL),接口设置为公网口,ACL 关联上一步创建的基本 ACL,转换后源地址设置为接口 IP 地址,转换模式为 PAT

图 1-16 配置安全策略,放通内网 VLAN10 与 VLAN20 以及防火墙访问互联网的流量

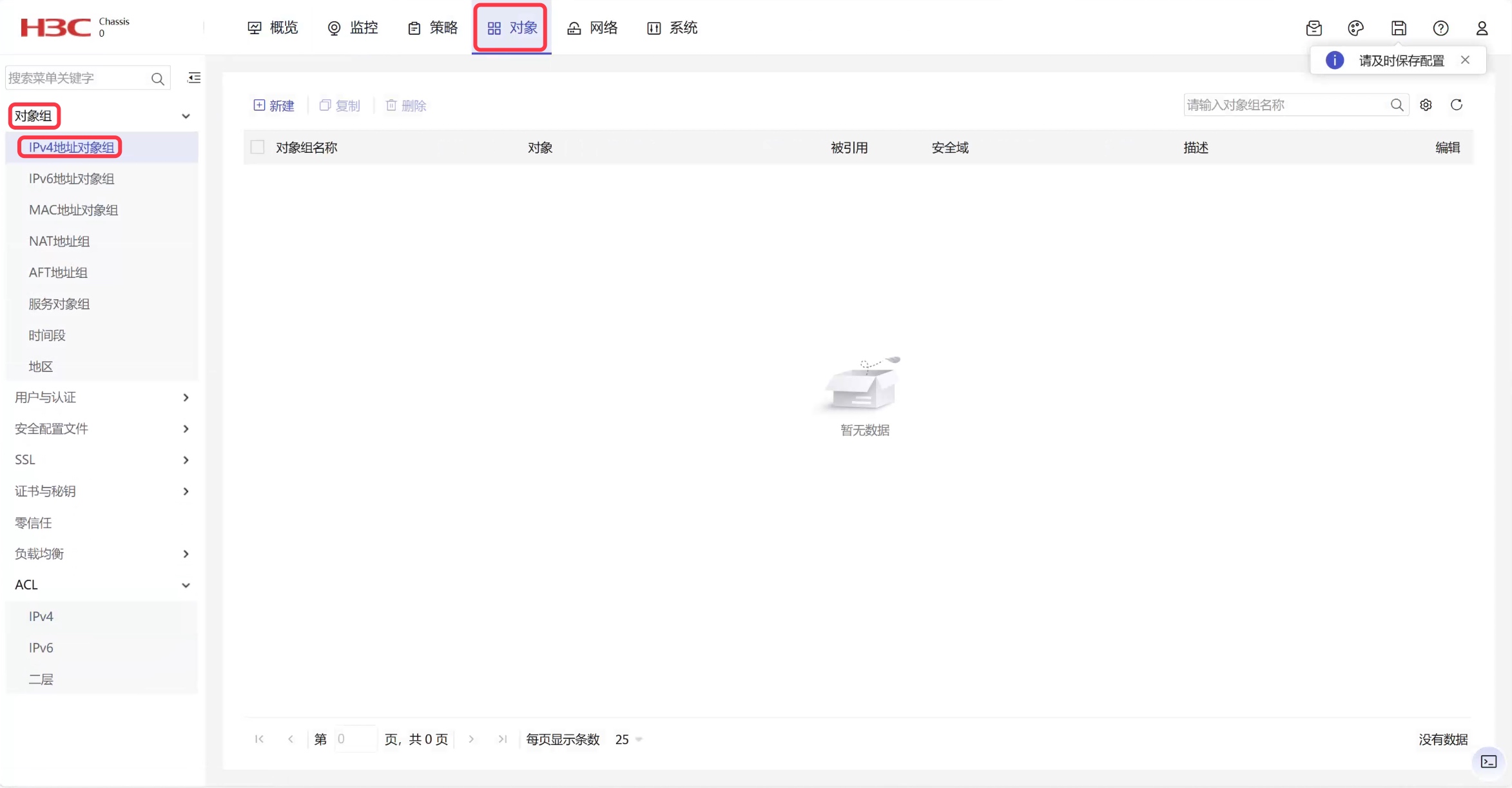

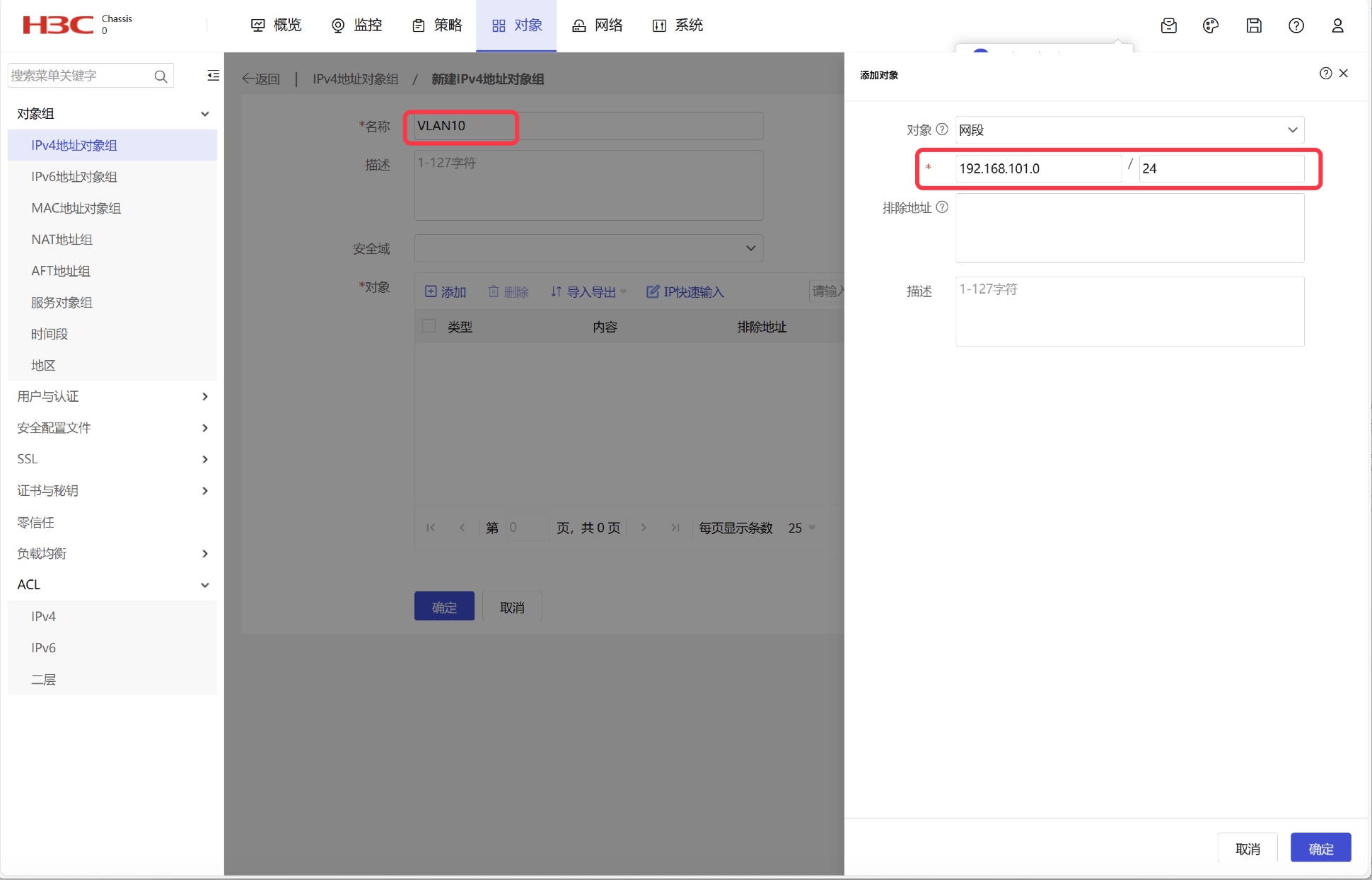

步骤 1:点击

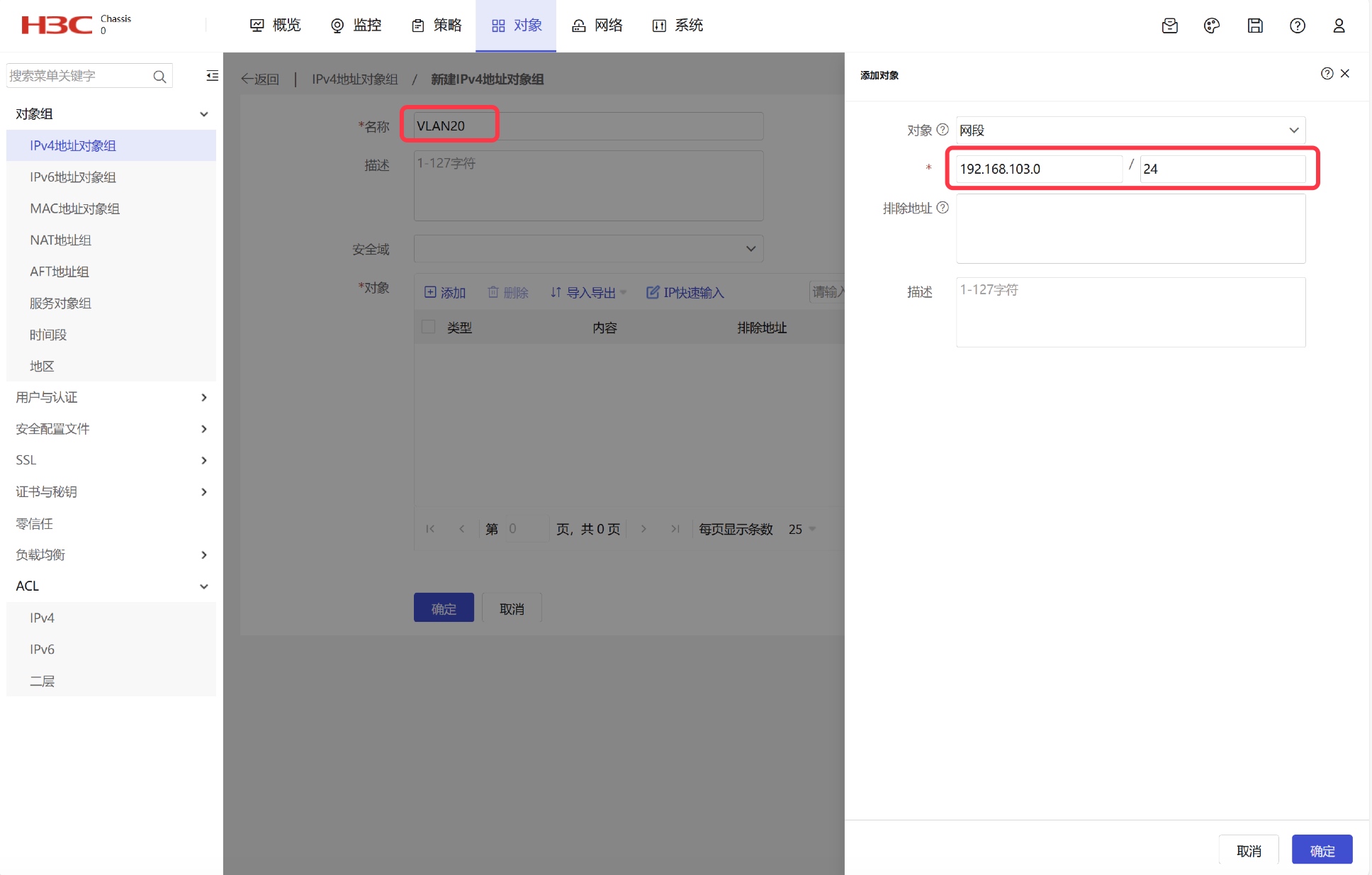

对象-对象组-IPv4 地址对象组

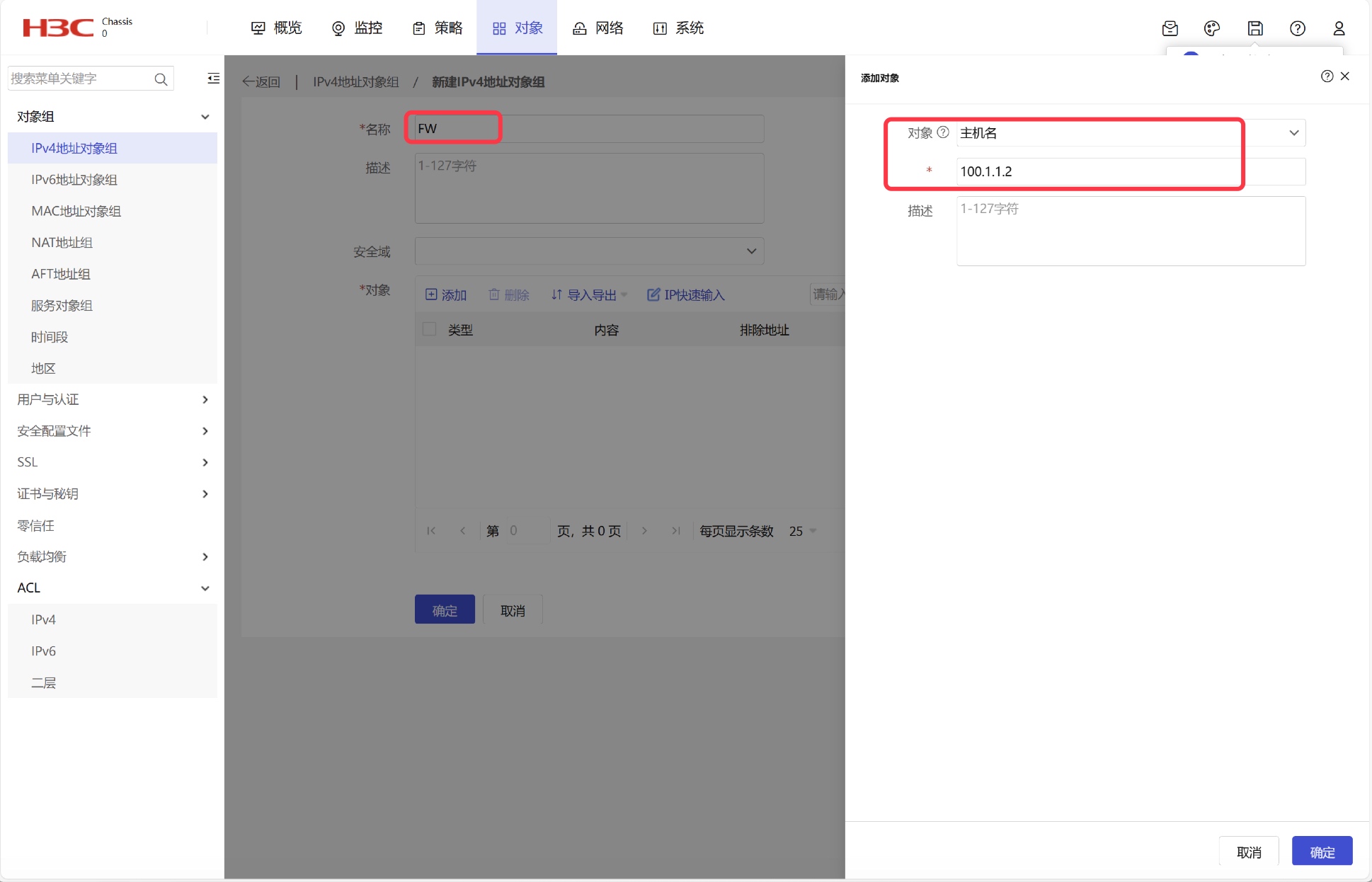

图 1-17 步骤 2:分别新建 VLAN10、VLAN20 以及防火墙本机公网地址的 IPv4 地址对象组

图 1-18

图 1-19

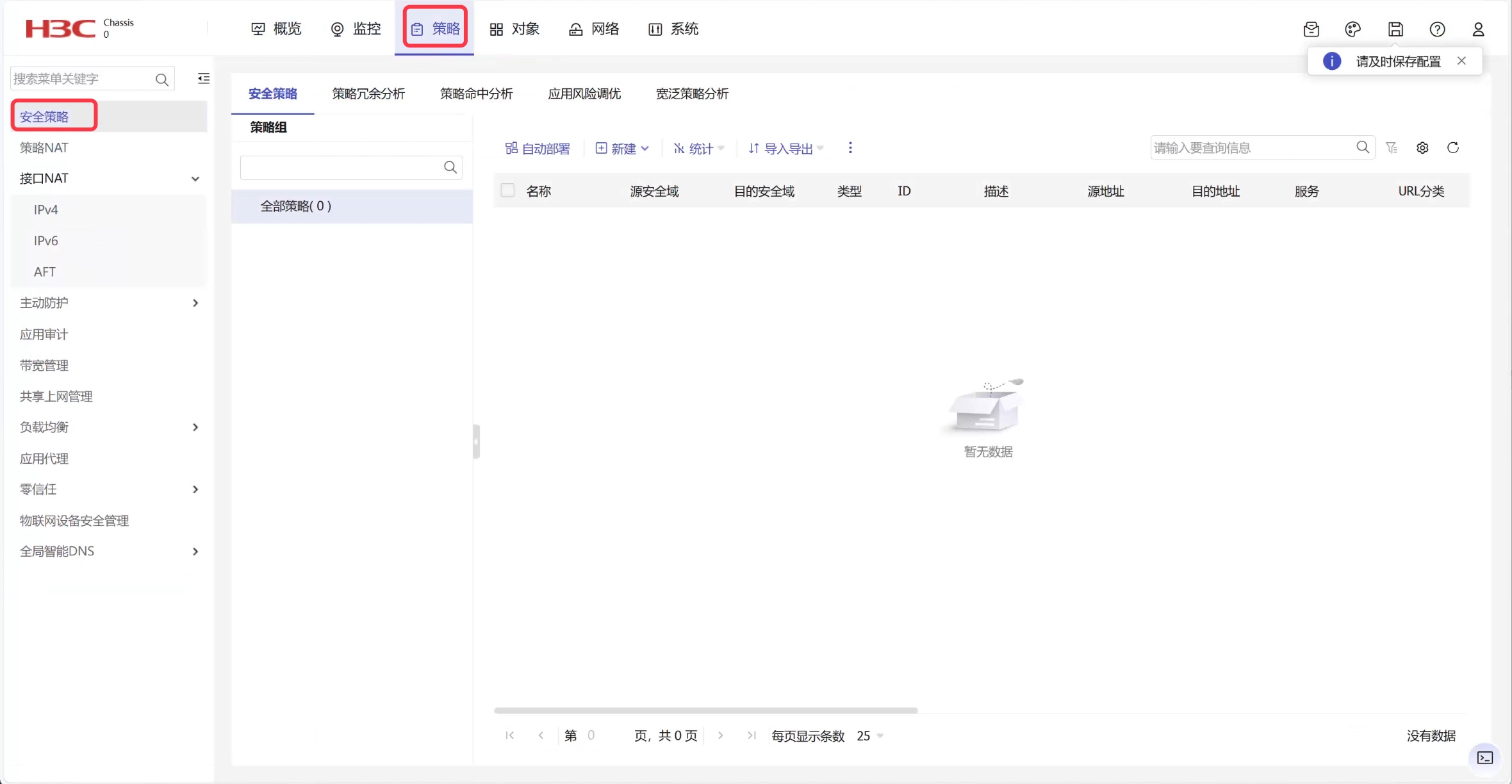

图 1-20 步骤 3:点击

策略-安全策略

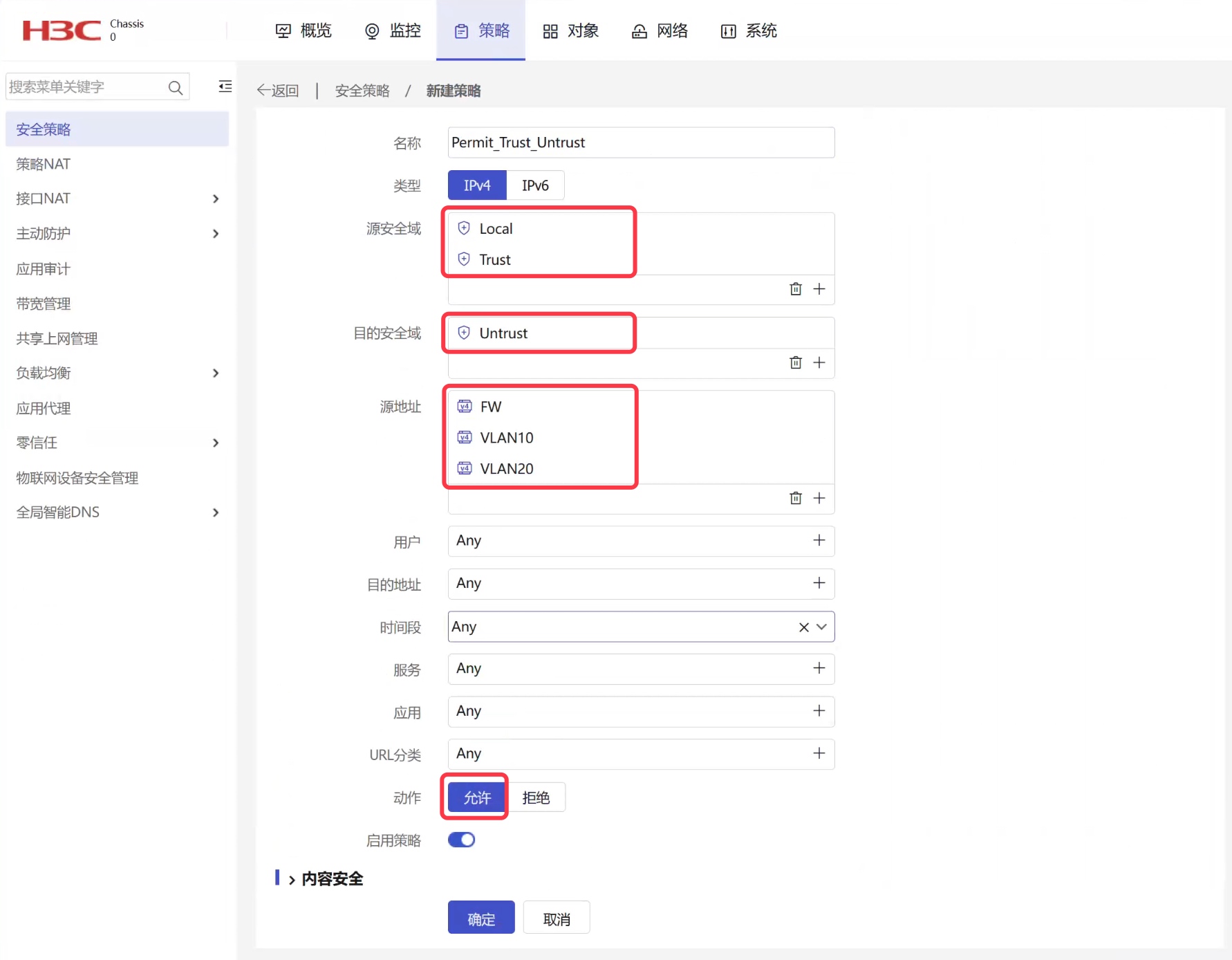

图 1-21 步骤 4:新建安全策略,源安全域设置为 Trust、Local,目的安全域设置为 Untrust,源地址设置为上一步创建的地址对象组,其它匹配项都设置为 Any

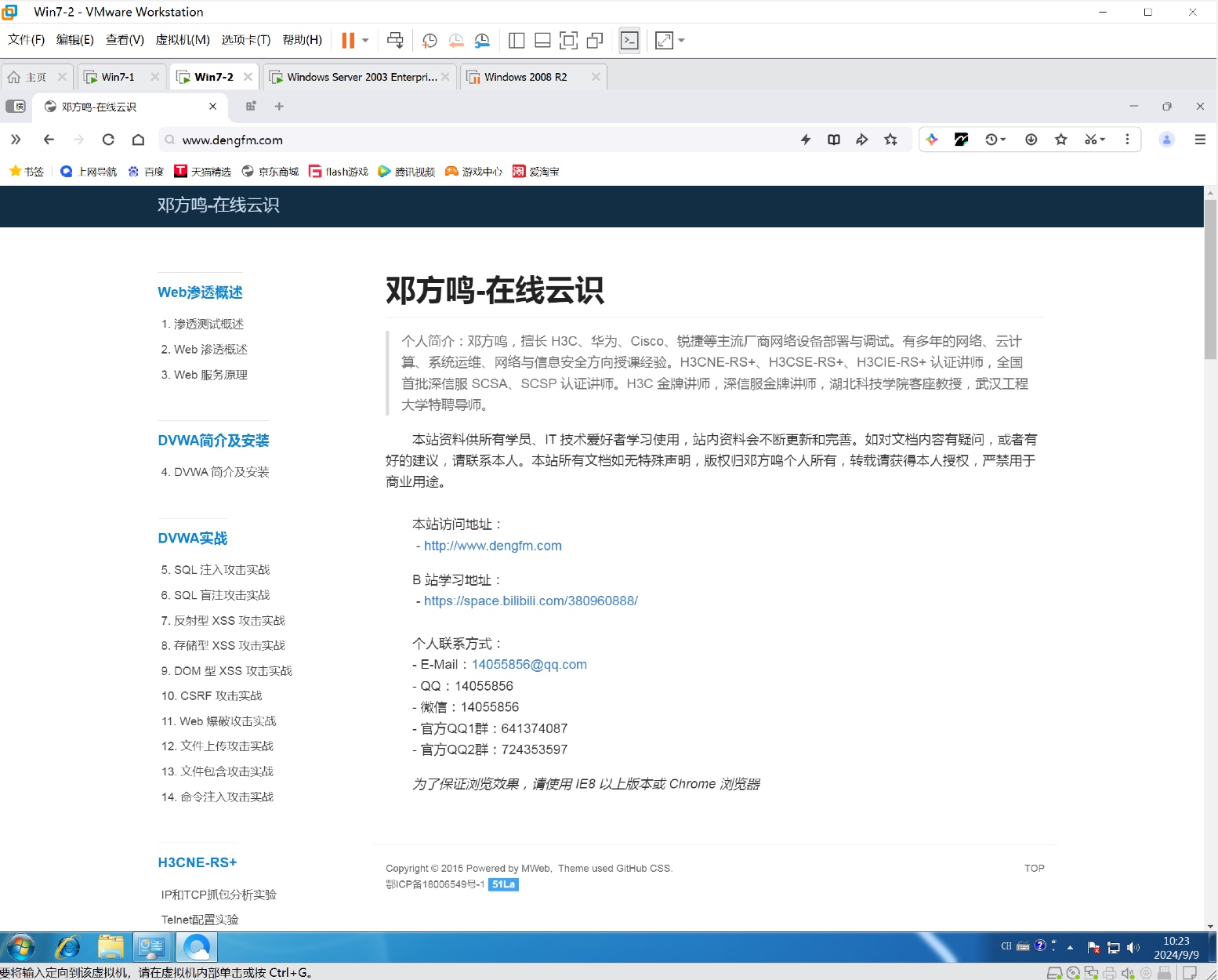

图 1-22 在 Win7-1、Win7-2 虚拟机上测试可以正常上网。防火墙可以 Ping 通公网。

图 1-23

图 1-24 [FW]ping 114.114.114.114Ping 114.114.114.114 (114.114.114.114): 56 data bytes, press CTRL+C to break56 bytes from 114.114.114.114: icmp_seq=0 ttl=61 time=41.776 ms56 bytes from 114.114.114.114: icmp_seq=1 ttl=74 time=33.898 ms56 bytes from 114.114.114.114: icmp_seq=2 ttl=63 time=36.137 ms56 bytes from 114.114.114.114: icmp_seq=3 ttl=78 time=36.663 ms56 bytes from 114.114.114.114: icmp_seq=4 ttl=80 time=34.438 ms

防火墙命令行配置方法

配置防火墙区域和接口

步骤 1:将防火墙 G1/0/0 口加入 Trust 区域,将 G1/0/2 口加入 Untrust 区域。

[FW]security-zone name trust [FW-security-zone-Trust]import interface g1/0/0[FW]security-zone name Untrust [FW-security-zone-Untrust]import interface g1/0/2

步骤 2:配置 G1/0/0 口和 G1/0/2 口 IP 地址。

[FW]interface g1/0/0[FW-GigabitEthernet1/0/0]ip address 10.1.1.1 24[FW]interface g1/0/2[FW-GigabitEthernet1/0/2]ip address 100.1.1.2 24

配置静态路由使内网三层互通。

步骤 1:在 FW 上分别配置去往 VLAN10 和 VLAN20 的静态路由与缺省路由。

[FW]ip route-static 192.168.101.0 24 10.1.1.2[FW]ip route-static 192.168.103.0 24 10.1.1.2[FW]ip route-static 0.0.0.0 0 100.1.1.1

配置 NAPT,使 VLAN10 和 VLAN20 的主机可以访问互联网

步骤 1:在防火墙上创建基本 ACL,匹配 192.168.1.0/24 网段和 192.168.2.0/24 网段。

[FW]acl basic 2000[FW-acl-ipv4-basic-2000]rule permit source 192.168.101.0 0.0.0.255[FW-acl-ipv4-basic-2000]rule permit source 192.168.103.0 0.0.0.255

步骤 2:在公网口上配置 Easy IP,关联 ACL。

[FW]interface g1/0/2[FW-GigabitEthernet1/0/2]nat outbound 2000

配置安全策略,放通内网 VLAN10 与 VLAN20 以及防火墙访问互联网的流量

步骤 1:创建 VLAN10 和 VLAN20 以及防火墙本机公网地址的 IP 地址对象组。

[FW]object-group ip address VLAN10 [FW-obj-grp-ip-VLAN10]network subnet 192.168.101.0 24[FW]object-group ip address VLAN20 [FW-obj-grp-ip-VLAN20]network subnet 192.168.103.0 24[FW]object-group ip address FW [FW-obj-grp-ip-FW]network host address 100.1.1.2

步骤 2:创建安全策略规则,源安全域设置为 Trust、Local,目的安全域设置为 Untrust。源地址设置为上一步创建的地址对象组,其它匹配项都设置为 Any。

[FW]security-policy ip [FW-security-policy-ip]rule name Permit_Trust_Untrust[FW-security-policy-ip-0-Permit_Trust_Untrust]source-zone trust[FW-security-policy-ip-0-Permit_Trust_Untrust]source-zone local[FW-security-policy-ip-0-Permit_Trust_Untrust]destination-zone untrust[FW-security-policy-ip-0-Permit_Trust_Untrust]source-ip VLAN10[FW-security-policy-ip-0-Permit_Trust_Untrust]source-ip VLAN20[FW-security-policy-ip-0-Permit_Trust_Untrust]source-ip FW[FW-security-policy-ip-0-Permit_Trust_Untrust]action pass

在 Win7-1、Win7-2 虚拟机上测试可以正常上网。防火墙可以 Ping 通公网。